Bei einem Pentest haben wir fünf Schwachstellen in Siemens Spectrum Power 4 entdeckt – einem weit verbreiteten SCADA- und Energiemanagementsystem, das von Übertragungs- und Verteilungsnetzbetreibern weltweit eingesetzt wird. Die Schwachstellen ermöglichen sowohl lokale Privilegieneskalation als auch die Remote-Ausführung von Code als Anwendungsadministrator.

Vorweg: Siemens hat zwischenzeitlich das Update 2 für V4.70 SP12 veröffentlicht, das die nachstehend beschriebenen Probleme behebt. Betreiber, die die betroffene Version von Siemens Spectrum Power 4 verwenden, sollten das Update gemäß den Anweisungen von Siemens unbedingt installieren.

Entdeckte Sicherheitslücken

CVSS v4.0 Score

Remote-Befehlsausführung über eine über das Netzwerk zugängliche Benutzeroberfläche

CVSS v4.0 Score

Lokale Privilegieneskalation über die Debug-Schnittstelle

CVSS v4.0 Score

Lokale Rechteausweitung über fehlerhafte Binärkonfiguration

CVSS v4.0 Score

Extraktion von Anmeldedaten aus einer weltweit lesbaren Datei

CVSS v4.0 Score

Lokale Datenbankmanipulation

Detaillierte Schritte zur Ausnützung der Schwachstelle halten wir zurück, da viele Betreiber aktuell noch damit beschäftigt sind, Maßnahmen zu ergreifen. Es wird jedoch das allgemeine Angriffsmuster für CVE-2024-32011 bekanntgegeben.

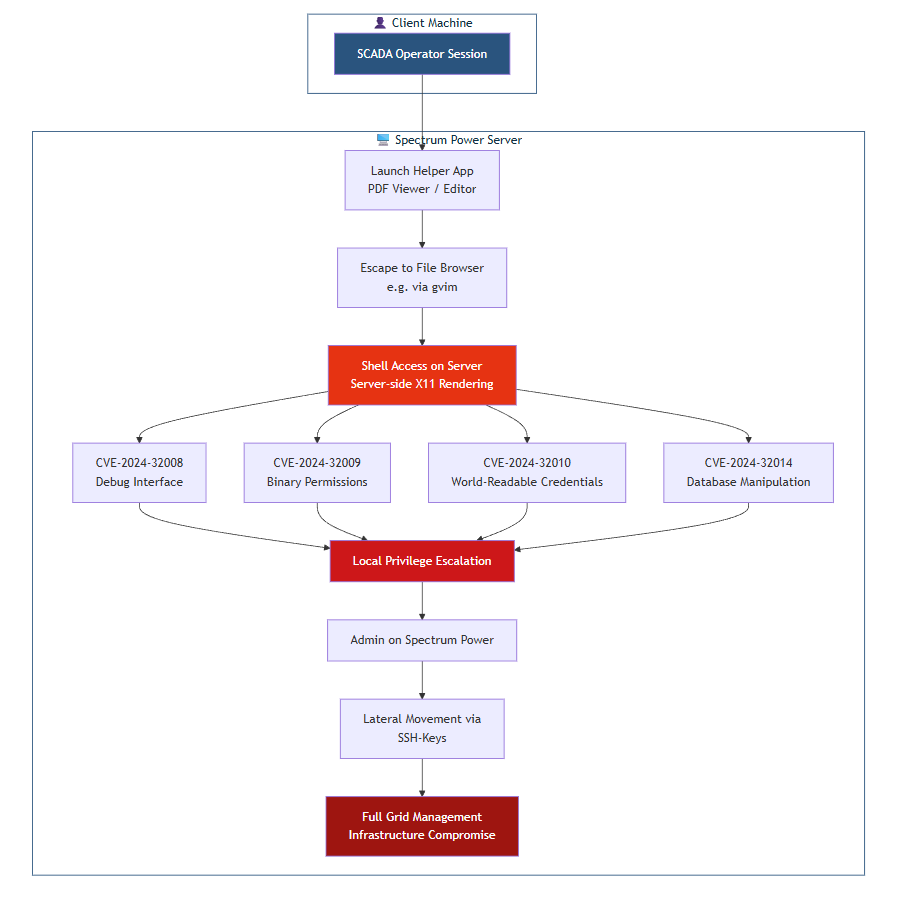

Angriffsmuster: Kiosk-Escape mit unerwarteten Folgen

Spectrum Power 4 bietet Benutzern einen SCADA-Client für die Interaktion mit Netzmanagement-Anwendungen auf dem Server. Wie auch andere SCADA-Systeme, verwendet es X11 für die grafische Darstellung – entscheidend ist jedoch, dass diese Sitzungen serverseitig und nicht auf dem Client gerendert werden.

Über die SCADA-Benutzeroberfläche können Betreiber verschiedene Hilfsanwendungen wie PDF-Viewer oder -Editoren starten. Einige dieser Anwendungen bieten Funktionen zum Durchsuchen des lokalen Dateisystems oder zum Starten externer Programme. Ein Angreifer, der dies ausnutzt, kann die vorgesehene Anwendungsgrenze umgehen – beispielsweise durch Öffnen eines Dateibrowser-Dialogfelds, Navigieren zu einem Terminalemulator oder Nutzen einer Anwendung wie gvim –, um Shell-Befehle auszuführen.

Das Hauptproblem: Aufgrund der serverseitigen X11-Architektur landet dieser Shell-Zugriff direkt auf dem Spectrum Power-Server selbst und nicht auf dem Client-Rechner des Benutzers.

Von diesem ersten Zugangspunkt aus kann ein Angreifer die lokalen Schwachstellen zur Rechteausweitung (CVE-2024-32008, CVE-2024-32009 oder CVE-2024-32010) miteinander verketten, um die vollständige administrative Kontrolle über den Server zu erlangen. Angesichts der Vernetzung von Spectrum Power-Implementierungen kann dies eine laterale Bewegung über die gesamte Netzmanagement-Infrastruktur hinweg ermöglichen.

Über Spectrum Power 4

Siemens Spectrum Power ist ein Softwaresystem für die zuverlässige und sichere Betriebsführung von modernen Stromnetzen. Laut Siemens handelt es sich dabei um „die weltweit führende Lösung“. Die aktuelle Generation, Spectrum Power 7, ist in über 1.300 Kontrollzentren in 90 Ländern im Einsatz.

Die CISA stuft Spectrum Power-Implementierungen in kritischen Infrastruktursektoren wie Energie, Chemie, kritische Fertigung, Lebensmittel und Landwirtschaft sowie Wasser- und Abwassersysteme ein (ICSA-19-099-02).

Veraltet, aber noch in Produktion

Spectrum Power 4 ist der Vorgänger der aktuellen Spectrum Power 7-Produktlinie. Während Siemens SP7 aktiv für neue Implementierungen vermarktet – darunter ein kürzlich abgeschlossener Großauftrag mit DB Energie für das deutsche Eisenbahnnetz –, sind weltweit noch viele SP4-Installationen in Betrieb.

Dies ist typisch für kritische Infrastrukturen. SCADA- und EMS-Upgrades sind komplexe, mehrjährige Projekte, die überlicherweise folgende Merkmale aufweisen:

- Anforderungen an die Verfügbarkeit rund um die Uhr – Netze können für Migrationen nicht offline gehen

- Regulatorische Anforderungen – neue Systeme erfordern eine umfassende Validierung

- Integrationsabhängigkeiten – Verbindungen zu RTUs, Historien, Marktsystemen und Tools von Drittanbietern

- Budgetzyklen – Investitionen in die Modernisierung von Steuerungssystemen konkurrieren mit anderen Netzinvestitionen

Das Ergebnis ist eine lange Reihe von Altsystemen, die in der Produktion laufen, oft ein Jahrzehnt oder länger über ihren vorgesehenen Lebenszyklus hinaus. Die Sicherheitsforschung zu diesen Systemen bleibt kritisch – Betreiber benötigen Informationen zu Schwachstellen und Patches, unabhängig davon, ob das Produkt noch aktiv verkauft wird.

Diese Erkenntnis unterstreicht den noch immer hohen Wert von Produktbewertungen und warum regelmäßige Sicherheitsbewertungen von SCADA- und EMS-Produkten nach wie vor unerlässlich sind.